Ваш сайт работает на собственном сервере, и всё вроде бы хорошо. Но вдруг одна из служб отказывается отвечать, панель администрирования пропадает из доступа, а хостинг-провайдер безразлично разводит руками. Если ситуация кажется знакомой, пора разобраться с пробросом портов. Эта настройка позволяет направлять нужные подключения на конкретные устройства внутри Вашей сети.

Проброс помогает не только с сайтами. FTP, почтовые клиенты, SSH-доступ — всё это требует явного разрешения на прохождение трафика. Если Вы размещаете проект на своём сервере или хотите управлять системой удалённо, без проброса не обойтись. Особенно если сервер работает дома, а заходить нужно с другого конца страны.

Речь не о хакинге, а о контроле. Открывается только то, что действительно нужно. И только для тех, кто имеет право. Такая настройка не даёт полной безопасности, но без неё грамотной конфигурации всё равно не получится. Ниже расскажем, какие порты вообще бывают, как с ними работать и на что обратить внимание.

Какие порты бывают

Чтобы что-то перенаправить, надо сначала понять, с чем вообще идёт работа. Каждый тип подключения использует свой номер порта, и от него зависит, к какому сервису относится трафик. Всего таких номеров больше шестидесяти тысяч, но реально используется малая часть.

В таблице собраны основные порты, которые применяются при хостинге и администрировании.

| Порт | Протокол | Назначение | Комментарий |

|---|---|---|---|

| 20 | TCP | FTP для передачи данных | Работает в связке с портом 21 |

| 21 | TCP | FTP для управления | Подключение по классике |

| 22 | TCP | SSH | Удалённый доступ к системе |

| 23 | TCP | Telnet | Устаревший, но кое-где ещё жив |

| 25 | TCP | SMTP | Отправка электронной почты |

| 53 | TCP/UDP | DNS | Преобразование доменных имён |

| 80 | TCP | HTTP | Обычный веб-трафик |

| 110 | TCP | POP3 | Получение писем |

| 143 | TCP | IMAP | Альтернатива POP3 |

| 443 | TCP | HTTPS | Веб-трафик с шифрованием |

| 3306 | TCP | MySQL | Доступ к базе данных |

| 8080 | TCP | HTTP как запасной вариант | Часто используется для API и панелей |

Порт — это не просто число. Это точка входа, которую система будет слушать. Открытие порта — всегда осознанное действие. Важно заранее определить, какие подключения действительно нужны, и закрыть всё лишнее.

Как пробросить порт

Сначала стоит понять, где именно должен проходить трафик. Есть внешний IP-адрес (к нему обращаются), есть внутренний IP-адрес сервера (куда идёт передача), и есть конкретный порт, по которому это происходит. Задача — связать все три параметра через интерфейс роутера.

Шаг 1. Найдите IP-адрес устройства внутри сети

Откройте консоль и введите ipconfig (Windows) или ip a (Linux). Интересует локальный адрес, например 192.168.0.42.

Шаг 2. Войдите в панель управления роутером

Обычно она доступна по адресу 192.168.0.1 или 192.168.1.1. Логин и пароль чаще всего написаны на наклейке устройства.

Шаг 3. Найдите раздел, связанный с пробросом портов

Ищите вкладки с названиями вроде Port Forwarding, NAT, Virtual Server или Advanced Settings.

Шаг 4. Добавьте новое правило

Укажите внешний порт, внутренний IP-адрес, внутренний порт и протокол (TCP, UDP или оба сразу). Название можно ввести любое.

Шаг 5. Сохраните изменения и перезапустите роутер

Некоторые модели применяют изменения сразу, другие требуют перезагрузки.

Рекомендации

- Открывайте только те порты, которые действительно нужны.

- Не используйте стандартные порты для критичных сервисов, если можно задать другие.

- Пропишите статический IP-адрес для устройства, чтобы правило не слетело после перезапуска сети.

- Для доступа из внешней сети может потребоваться настройка DDNS, если провайдер выдаёт динамический IP.

- Если используется фаервол, настройте его отдельно. Проброс порта сам по себе не гарантирует, что доступ открыт.

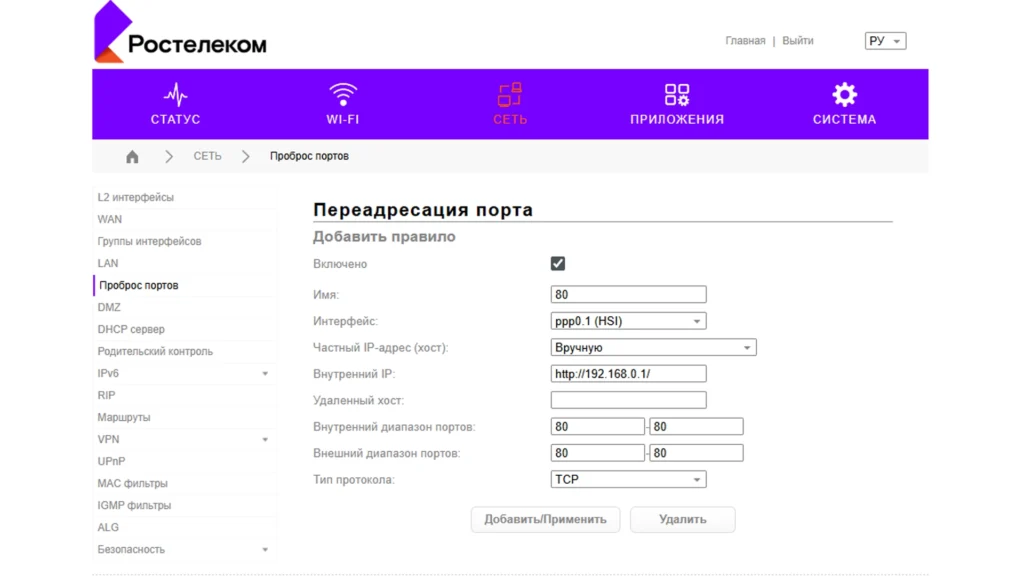

Пример проброса портов на маршрутизаторе RT-GM2-9

Показываем на классическом примере — открытие порта 80 для локального сервера.

- Откройте браузер и перейдите по адресу, указанному на наклейке роутера. Обычно это http://192.168.0.1/

- На той же наклейке найдите логин и пароль. Вводим и попадаем в панель управления.

- В главном меню выберите раздел «Сеть».

- Слева найдите пункт «Проброс портов» — именно туда и заходим.

- В строке «Имя» можно ввести любое понятное обозначение. Мы указываем номер порта, например, 80.

- В поле «Интерфейс» оставьте значение ppp0.1.

- Метод задания IP оставьте как «Вручную».

- В поле «Внутренний IP» укажите локальный адрес устройства. Например, http://192.168.0.2/ или http://192.168.0.3/ — в зависимости от того, кто будет принимать подключение.

- Поле «Удалённый хост» можно не заполнять. Если система требует значения, введите 0.0.0.0.

- Внутренний диапазон портов: 80–80. Внешний — такой же: 80–80.

- Тип протокола: TCP. Если пробрасываете другой порт, загляните в таблицу выше — там указаны нужные протоколы.

После сохранения правило начнёт работать. Осталось проверить доступ с внешней сети и убедиться, что сервис на порту действительно запущен. Если нет — в браузере будет просто пусто. Но в этом случае вопрос уже не к роутеру.

Безопасность при пробросе портов

- Открывайте только то, что нужно

Каждый открытый порт — потенциальная уязвимость. Если сервисом никто не пользуется извне, он не должен быть доступен. - Меняйте стандартные порты

Порт 22 для SSH или 21 для FTP — лакомые цели. Лучше назначить другие, например 2222 или 2121, и указать их вручную в клиенте. - Используйте фаервол

Проброс не должен означать полную открытость. Настройте фаервол на маршрутизаторе или сервере, чтобы пускать трафик только с нужных IP. - Ограничьте IP-диапазоны

Если доступ нужен с конкретного адреса — разрешите только его. У многих роутеров есть поле «Удалённый хост» именно для этого. - Следите за обновлениями роутера

Уязвимости в прошивке — реальная угроза. Проверяйте наличие новых версий и не откладывайте обновление. - Закройте всё после отладки

Если пробрасывали порт временно для теста — не забудьте убрать правило. Лучше потратить минуту, чем потом разбирать логи и подозрительный трафик. - Не доверяйте UPnP

Автоматический проброс выглядит удобно, но с точки зрения безопасности — худший вариант. Всё должно быть вручную и под контролем. - Проверяйте открытые порты извне

Сервисы типа yougetsignal.com или nmap покажут, действительно ли порт открыт. И кто на него откликается. - Обязательно ставьте пароль на веб-панель роутера

Если к ней можно попасть снаружи, а пароль — admin123, то никакой проброс уже не спасёт.

Проброс портов — это не магия и не хакерство. Это элементарная настройка, без которой любой локальный сервер превращается в запертую коробку. Хотите, чтобы панель управления, база данных или веб-сервис были доступны снаружи? Придётся открывать нужные порты вручную.

Правильный проброс делает работу удобной и предсказуемой. Вы решаете, что открыто и кому. А если всё ещё кажется, что это сложно, достаточно один раз настроить — потом рука тянется к этому меню автоматически. Особенно когда что-то перестаёт работать, а в логах всё чисто.

Частые вопросы о пробросе портов

Это настройка, при которой маршрутизатор направляет входящий трафик с определённого порта на конкретное устройство внутри сети.

Чтобы дать доступ извне к локальным сервисам — сайтам, FTP, базам данных, удалённому управлению и прочему.

Любые из диапазона 1–65535. Главное — знать, какой сервис на каком порту работает и какие протоколы использует.

Нет, если делать всё подряд. Да, если ограничить доступ, задать нестандартные порты и настроить фаервол.

Нет. Проброс направляет только указанные порты. DMZ открывает весь трафик на одно устройство. Второй вариант подходит только для отладки.

Проверьте IP-адрес устройства, статус службы, фаервол, двойной NAT, и перезагрузите роутер. Иногда помогает начать с нуля.

Нет. Один порт — одно направление. Придётся использовать разные внешние порты с привязкой к нужным внутренним.

Да, но доступ из вне будет пропадать при смене IP. Решается с помощью DDNS-сервисов.

Да. Убедитесь, что система слушает нужный порт и фаервол не блокирует соединения.

Используйте сервисы проверки портов (например, canyouseeme.org) или сделайте подключение вручную с другого устройства вне сети.